W ostatnim czasie natrafiono w Internecie na publiczne wypowiedzi jednego z dyrektorów IT banku Standard Chartered Bank o wydźwięku wyraźnie seksistowskim.

W trosce o dobro abonentów, tajemnicę telekomunikacyjną i bezpieczeństwo danych osobowych, Sygnalista IT informuje, że podczas zwykłych czynności administratorsko-sieciowych związanych z wdrożeniem nowego serwera wirtualnego, całkowicie przypadkowo natrafiono na niezabezpieczony kryptograficznie ruch sieciowy pochodzący z serwerów Orange, przesyłany pomiędzy serwerami publicznymi łączami internetowymi, zawierający bardzo szczegółowe dane osobowe.

Sygnalista IT z przykrością informuje, że wobec braku szyfrowania, dostęp osób postronnych do tak przesyłanych danych nie wymaga nadzwyczajnych umiejętności i jest trywialnie prosty — dane osobowe są bowiem widoczne jak na dłoni po użyciu odpowiedniego narzędzia na odpowiednim urządzeniu sieciowym.

Ustalono nadto, że co najmniej jedna osoba spoza grupy Orange jest w posiadaniu pliku pcap (tcpdump) zawierającego niezaszyfrowane powiązane ze sobą dane osobowe. Nie wiadomo jeszcze, jakie będą dalsze losy tej próbki ruchu.

Do napisania niniejszego artykułu Sygnalistę IT zainspirowały niedawne niepokojące wydarzenia, z przełomu maja i czerwca bieżącego roku, nie wyłączając oświadczeń spółki ITSS sprawiających wrażenie ukrytych pogróżek wobec byłego pracownika.

Otóż według informacji udzielonych byłemu pracownikowi przez spółkę ITSS, na profilu firmowym spółki w serwisie GoWork pojawiły się wpisy nieustalonego autorstwa o nieokreślonej przez spółkę treści, mające w odczuciu ITSS godzić w dobre imię spółki i naruszać tajemnicę przedsiębiorstwa.

Spółka ITSS nie wiedziała, kto dokonywał wpisów, jednak wyraźnie podejrzewała swojego byłego pracownika, który akurat w tamtym czasie wystąpił z wnioskiem o wydanie kopii dokumentacji pracowniczej.

Spółce ITSS miały w związku z tymi wpisami grozić kary i pozwy ze strony klientów za rzekome ujawnienie tajemnicy przedsiębiorstwa przez byłego pracownika.

W trosce o bezpieczeństwo polskiej cyberprzestrzeni i ochronę tajemnicy państwowej, Sygnalista IT informuje, że oprogramowanie stosowane produkcyjnie przez państwową spółkę Exatel S.A. zawiera celowo nieokreśloną w niniejszym artykule, krytyczną lukę, która nie została zgłoszona ani producentowi oprogramowania, ani spółce Exatel.

Przedmiotowe oprogramowanie pozostaje więc niezałatane i podatne.

Z uwagi na zaistniałą sytuację polegającą na niesłusznym naliczaniu opłat przez Orange po złożeniu przez abonenta wypowiedzenia umowy, Sygnalista IT przestrzega przed nieprzemyślanym zawieraniem umów z Orange.

Ustalono bowiem, że od dnia skutecznego wypowiedzenia umowy, abonent ten otrzymał dotychczas od Orange Polska:

Były abonent otrzymał nadto maila zawierającego treści noszące znamiona pogróżek ze strony Orange Polska. Operator groził byłemu abonentowi:

Posty na tym blogu dotyczące technicznych aspektów funkcjonowania sieci Play dotyczą oczywiście także operatorów wirtualnych działających w oparciu o infrastrukturę P4 Sp. z o.o., do których zaliczają się niektóre powszechnie znane marki, takie jak np. Mobile Vikings i Virgin Mobile.

I jeszcze wpis w kwestii postawy Play wobec stosowanej przez nich praktyki: operator zapytany swego czasu telefonicznie dlaczego niektóre tego samego rodzaju połączenia są realizowane, a inne blokowane (pakiety idą w dropy, chodziło akurat o SSH), oznajmił triumfalnie, z wyraźną nonszalancją i z nieskrywanym samozadowoleniem:

Trzeba przyznać, że całkiem odważnie i rezolutnie powiedziane, choć nie bez arogancji — oni chyba nie wiedzą, w co wdepnęli.

Not-so-instant Karma😌😃😺😍

Tylko żal abonentów😢, którzy powierzyli swoją tajemnicę telekomunikacyjną operatorowi sieci Play.

Z uwagi na taką postawę operatora wobec napotkanych przez użytkownika problemów z łącznością oraz wysokie kary za zerwanie umowy przez abonenta, Sygnalista IT przestrzega zatem przed zawieraniem terminowych umów z Play.

Pandemia COVID-19 szaleje, gospodarka ugina się pod ciężarem kolejnych obostrzeń, przedsiębiorcy z trudem walczą o przetrwanie, świat przestawił się na telepracę, zaś Play z uporem godnym lepszej sprawy od dłuższego czasu ⛔blokuje⛔ w swojej sieci mobilnej działanie darmowych narzędzi służących do pracy zdalnej (filtrowany jest ruch sieciowy generowany przez te narzędzia).

Problem dotyczy w szczególności najpopularniejszych narzędzi bezpłatnych (blokowanie stwierdzono np. w przypadku prób skorzystania przez użytkownika z OpenSSH, PuTTY, VNC i OpenVPN) oraz wliczonego w cenę systemu Windows 10 Pro i dostępnego bez dodatkowych kosztów Pulpitu zdalnego.

Blokowanie jest selektywne (nie każde połączenie jest blokowane — technicznie zależy to głównie od nazwy gniazda po stronie hosta zdalnego i sposobu nasłuchiwania, a w praktyce od tego, kto jest odbiorcą połączenia i czy stosowane do dostępu zdalnego oprogramowanie jest bezpłatne.

Informacja uzupełniająca poprzedniego posta dotyczącego pracy w IT Systems and Solutions:

Korzystając z przymusowej sytuacji swojego pracownika, spółka zawarła z tym pracownikiem "porozumienie o kształcenie", według którego pracownik musiał pracować dla ITSS przez kolejne 12 miesięcy albo zwrócić koszt szkolenia w wysokości 4500 złotych (przy pensji w wysokości 1800 złotych miesięcznie).

Było to krótkie szkolenie (zaledwie 5 dni — a za taką kwotę można opłacić ponad cztery miesiące studiów na informatyce na czołowych warszawskich uczelniach prywatnych!) dotyczące produktu firmy McAfee, które nie przekazało pracownikowi żadnej nowej wiedzy ani nie podniosło jego kompetencji (pracownik znał już te zagadnienia z dokumentacji technicznej, nadto miał już praktyczne doświadczenie przewyższające poziom szkolenia).

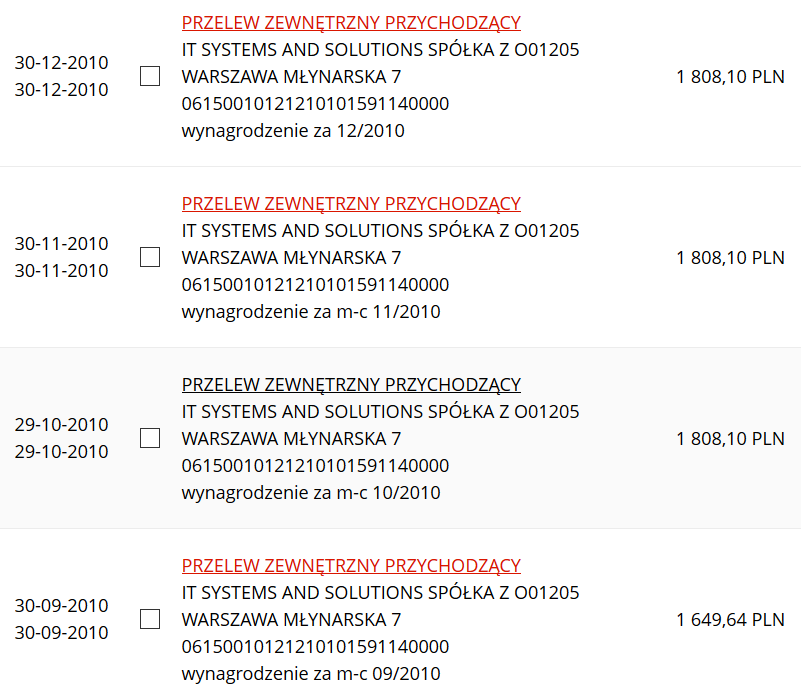

Informacja co prawda sprzed około 10 lat, ale wciąż na czasie z uwagi na to, że spółka ITSS obecnie rekrutuje na stanowisko inżyniera systemowego, obiecując w ogłoszeniu, trudne do obiektywizacji, "atrakcyjne warunki wynagrodzenia", nie podając nawet widełek, w jakich miałoby się zawierać to "atrakcyjne wynagrodzenie".

Obiektywizację swoich deklaracji utrudnia sama spółka ITSS, nie podając widełek (inne firmy nie mają z tym problemu), powtarzając jak mantrę, że wynagrodzenia są atrakcyjne i zasłaniając się ich poufnością.

Poza tym upływ czasu nie zmienia faktu, że jest to zakrawające na wyzysk wynagrodzenie godne niewymagającego większych kwalifikacji stanowiska robotnika przy pracach prostych (z całym szacunkiem dla pracowników fizycznych i wykonywanej przez Nich pracy) na wymagającym specjalistycznej wiedzy informatycznej stanowisku inżyniera systemowego w ITSS, o czym każde prawidłowo funkcjonujące społeczeństwo chce i ma prawo wiedzieć, i o czym Sygnalista IT przestrzega potencjalnych kandydatów i kontrahentów:

Z uwagi na upływ czasu od poprzedniego posta, 8 lutego 2021 wyslano zapytanie mailem do firmy Gemius, czy luki zostały już usunięte.

Nie otrzymano jeszcze żadnej odpowiedzi.

W trosce o wspólne dobro, jakim jest sieć Internet i dostępność usług, w celu przeciwdziałania atakom DDoS, oraz z poczucia moralnego zobowiązania informuję, że zgodnie z otrzymanymi informacjami i według mojej wiedzy, w sieci obsługującej między innymi portal Onet.pl (w tym Onet Pocztę) podczas zwykłej eksploatacji sieci Internet zupełnie przypadkowo zaobserwowano zjawisko wskazujące na konfigurację urządzeń dającą możliwość amplifikacji ruchu.

W związku z wykryciem zjawiska, podjęto próbę nawiązania współpracy z koncernem Ringier Axel Springer Polska (właścicielem portalu Onet.pl) w oparciu o program bug bounty, jednak z uwagi na dobro rynku bug huntingu (niesatysfakcjonujące warunki uczestnictwa w programie — brak nagród pieniężnych), do programu zdecydowano się nie przystępować.

Aby nie pomagać przestępcom, nie podano szczegółów do wiadomości publicznej, albowiem nazbyt szczegółowe informacje mogłyby posłużyć do przeprowadzenia ataku DDoS.

Współczynnik amplifikacji wynosi około 250.

Był to zupełnie nieoficjalny serwer. O serwerze (i odbywającej się na nim archiwizacji) nie były poinformowane ani poszczególne instytucje (w szczególności Politechnika Warszawska, poszczególne instytuty, Europejska Agencja Kosmiczna, firma Carlo Gavazzi Space, itd.), ani indywidualni nadawcy maili.

Serwer był umieszczony w niepozornej, niewielkiej obudowie, był chłodzony pasywnie, pobierał około 6W mocy i był zasilany z zasilacza wtyczkowego, dzięki czemu przypominał zwykły router SOHO (miał nawet zewnętrzną antenkę i udostępniał sieć bezprzewodową, co m.in. umożliwiało zdalny dostęp z pominięciem firewalli i np. reboot powodujący usunięcie kluczy z pamięci operacyjnej).

Odpowiednia partycja dyskowa była zaszyfrowana. Poza tym, serwer był schowany za biurkiem :-D

Łupem Aleksandry Skibińskiej padają głównie gry komputerowe. Sprawa jest rozwojowa, Sygnalista IT nie ma aktualnie wiedzy, które sklepy są pokrzywdzone, ani czy kradzieże zostały wykryte przez personel okradanych sklepów.

Informacja pochodzi bezpośrednio od sprawczyni, która posiadaniem nielegalnie uzyskanego mienia chełpi się i mówi o tym, co zrobiła z rozbawieniem.

Rozwojowy charakter sprawy sprawia, że nie ustalono dotąd, czy czyny Aleksandry Skibińskiej wyczerpują znamiona kradzieży, paserstwa, czy obu przestępstw. W proceder zamieszanych jest więcej osób, zaś Sygnalista IT nie ma wiedzy, czy Aleksandra Skibińska fizycznie dopuściła się kradzieży, czy może gry przyjęła od złodzieja lub od innego pasera.

Ustalono jednak co najmniej jeden przypadek demoralizacji nieletniego w wykonaniu Aleksandry Skibińskiej poprzez udzielanie kilkuletniemu dziecku kradzionego mienia.

Tymczasem nauczyciel jest zawodem zaufania publicznego, z którego wykonywaniem wiąże się konieczność respektowania wymogów moralnych, do których przestrzegania nie jest zobowiązana reszta społeczeństwa (Tadeusz Kotarbiński, "Pisma etyczne").

Z uwagi na ważny interes społeczny informuję, że podczas zwykłej eksploatacji sieci Internet zupełnie przypadkowo zaobserwowano, że co najmniej jeden serwer produkcyjny w infrastrukturze międzynarodowej firmy badawczo-technologicznej — Gemius S.A. — działa pod kontrolą oprogramowania zawierającego liczne podatności.

Chodzi o co najmniej jedną podatność typu RCE as root (zdalny, nieuwierzytelniony dostęp na prawach administratora systemu operacyjnego).

Ustalono nadto, że na przedmiotowym serwerze są przetwarzane m.in. dane osobowe.

W trosce o bezpieczeństwo sieci (aby nie pomagać przestępcom) nie ujawniono szczegółów technicznych zagrożeń, albowiem nazbyt szczegółowe informacje mogłyby posłużyć do włamania.

Z uwagi na poczynioną obserwację, niezwłocznie podjęto próbę nawiązania współpracy z Gemius S.A. w oparciu o bug bounty i model responsible disclosure — w celu potwierdzenia i ewentualnego usunięcia podatności.

Jednak w odpowiedzi spółka Gemius S.A. oświadczyła, że nie prowadzi programu bug bounty i odmówiła udzielenia informacji o szczegółach współpracy z badaczami w oparciu o model responsible disclosure.

Ze względu na ważny interes społeczny, z poczucia moralnego zobowiązania, w celu przeciwdziałania oszustwom telekomunikacyjnym informuję, że podczas zwykłej eksploatacji sieci Internet zupełnie przypadkowo zaobserwowano zjawisko w sieci Play dające możliwość sztucznego wygenerowania opłat za transmisję danych.

W niektórych przypadkach billingi wykazały pozycje obejmujące czas nawet do około 28 godzin po wyłączeniu telefonu komórkowego, z którego zainicjowano transmisję danych.

W odpowiedzi na złożoną niezwłocznie reklamację, operator sieci Play oświadczył, że nie ma "za bardzo" możliwości ograniczenia tego zjawiska (ani tym bardziej wyeliminowania).

W odpowiedzi na reklamację, operator sieci Play zdawał się ignorować wagę ryzyka płynącego z tego zjawiska. Nadto operator zdawał się nie mieć gruntownych wiadomości na temat technicznych aspektów funkcjonowania swojej własnej sieci.

W trosce o bezpieczeństwo sieci (aby nie pomagać przestępcom) nie ujawniam szczegółów i zalecam ścisłą kontrolę billingów, zwłaszcza w czasie korzystania z roamingu zagranicznego, albowiem nazbyt szczegółowe informacje mogłyby zostać wykorzystane do "nabijania rachunków" za transmisję danych nieświadomym użytkownikom.

Firma Prolog S.C. / Aliens Corporation Sp. z o.o. w ostatnich latach zatrudniała co najmniej jednego programistę na czarno za około 1100 złotych miesięcznie.

Obciążenie pracą odpowiadało wymiarowi pracy powyżej pełnego etatu.

Proceder trwał w tym przedsiębiorstwie wobec tego pokrzywdzonego około trzech lat, zaś w pierwszych miesiącach "współpracy" programista ten nie otrzymywał żadnego wynagrodzenia. Później płacili nieregularnie, z dwu-trzymiesięcznymi przerwami, zaś pokrzywdzony musiał każdorazowo upominać się o pieniądze.

Całość nosi znamiona pracy przymusowej, a nawet handlu ludźmi — programista ten był bowiem zmuszany do pracy przez członków własnej rodziny, bity, szarpany za włosy, budzony w nocy, zamykany i przetrzymywany w mieszkaniu przy pomocy zamków, których nie dało się otworzyć od wewnątrz. Balkon mieszkania sprawców, w którym miało to miejsce był wyposażony w kraty, samo zaś mieszkanie mieściło się na dziesiątym piętrze.

W trosce o bezpieczeństwo polskiej infrastruktury energetycznej i kolejowej oraz łańcucha dostaw polskiej gospodarki (ciągłości przewozu towarów drogą kolejową), czuję się moralnie zobowiązany do poinformowania opinii publicznej o tym, jak spółka IT Systems and Solutions "wdrożyła" w spółce PKP Energetyka oprogramowanie do szyfrowania plików firmy McAfee.

Jest to informacja sprzed 3 lat, której jednak nie mogłem opublikować wcześniej z uwagi na przepisy dotyczące tajemnicy przedsiębiorstwa. Dopiero teraz upłynął trzyletni ustawowy okres obowiązywania tajemnicy — ITSS nie zabezpieczył się umową NDA ani zapisami w umowach o pracę przed ujawnieniem informacji po upływie terminu ustawowego.